1.综述信息

1.1任务信息

| 网络风险 |  非常安全(0.9分) 非常安全(0.9分) |

|---|

|

|

1.2风险分布

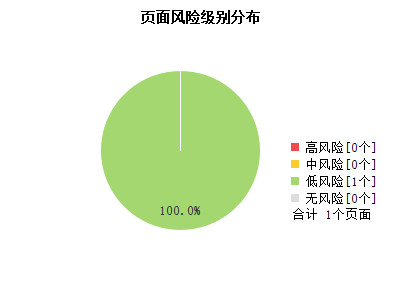

1.2.1页面风险级别分布

1.2.2漏洞高中低风险分布

1.3风险分类统计

1.3.1风险类型

|

||||||||||||||||||||

|

1.3.2高危漏洞最多页面TOP10

2.站点列表

2.1站点风险等级列表

| 站点名称 | 已扫描链接数 | 扫描耗时 | 高风险(个) | 中风险(个) | 低风险(个) | 风险值 |

|---|---|---|---|---|---|---|

https://wx75b55107caaf4f1a.shop.im-lighting.cn/shop.html#/store

https://wx75b55107caaf4f1a.shop.im-lighting.cn/shop.html#/store

|

1 | 23分29秒 | 0 | 0 | 2 | 0.9 |

| 异常站点列表 | |

|---|---|

| 站点名称 | 异常原因 |

3.漏洞列表

3.1漏洞分布

漏洞类别: 低风险[2]

低风险[2]

低风险[2]

低风险[2] | 序号 | 漏洞名称 | 影响页面个数 | 出现次数 |

|---|---|---|---|

| 1 |

检测到目标Content-Security-Policy响应头缺失

检测到目标Content-Security-Policy响应头缺失 |

1 | 1 |

| 2 |

点击劫持:X-Frame-Options未配置

点击劫持:X-Frame-Options未配置 |

1 | 1 |

| 合计 | 2 | 2 | |

4.参考标准

4.1单一漏洞风险等级评定标准

| 危险程度 | 危险值区域 | 危险程度说明 |

高 高 |

7 <= 漏洞风险值 <= 10 | 攻击者可以远程操作系统文件、读写后台数据库、执行任意命令或进行远程拒绝服务攻击。 |

中 中 |

4 <= 漏洞风险值 < 7 | 攻击者可以利用Web网站攻击其他用户,读取系统文件或后台数据库。 |

低 低 |

0 <= 漏洞风险值 < 4 | 攻击者可以获取某些系统、文件的信息或冒用身份。 |

| 分值 | 评估标准 |

| 1 | 可远程获取Web服务器组件的版本信息。 |

| 2 | 目标Web服务器开放了不必要的服务。 |

| 3 | 可远程访问到某些不在目录树中的文件或读取服务器动态脚本的源码。 |

| 4 | 可远程因为会话管理的问题导致身份冒用。 |

| 5 | 可远程利用受影响的Web服务器攻击其他浏览网站的用户。 |

| 6 | 可远程读取系统文件或后台数据库。 |

| 7 | 可远程读写系统文件、操作后台数据库。 |

| 8 | 可远程以普通用户身份执行命令或进行拒绝服务攻击。 |

| 9 | 可远程以管理用户身份执行命令(受限、不太容易利用)。 |

| 10 | 可远程以管理用户身份执行命令(不受限、容易利用)。 |

4.2页面风险级别评定标准

| 页面风险级别 | 判定标准 |

| 高风险 | 页面包含的漏洞最高级别为高危 |

| 中风险 | 页面包含的漏洞最高级别为中危 |

| 低风险 | 页面包含的漏洞最高级别为低危 |

| 无风险 | 页面不包含任何漏洞 |

4.3站点风险等级评定标准

| 站点风险等级 | 站点风险值区域 |

非常危险 非常危险 |

8.0 <= 站点风险值 <= 10 |

比较危险 比较危险 |

5.0 <= 站点风险值 < 8.0 |

比较安全 比较安全 |

1.0 <= 站点风险值 < 5.0 |

非常安全 非常安全 |

0 <= 站点风险值 < 1.0 |

说明:

- 按照远程安全评估系统的站点风险评估模型计算每个站点的站点风险值。根据得到的站点风险值参考“站点风险等级评定标准”标识站点风险等等级。

- 将站点风险等级按照风险值的高低进行排序,得到非常危险、比较危险、比较安全、非常安全四种站点风险等级。

4.4安全建议

随着越来越多的网络访问通过Web界面进行操作,Web安全已经成为互联网安全的一个热点,基于Web的攻击广为流行,SQL注入、跨站脚本等Web应用层漏洞的存在使得网站沦陷、页面篡改、网页挂马等攻击行为困扰着网站管理者并威胁着网站以及直接用户的安全。基于此,我们可从如下几个方面来消除这些风险,做到防患于未然:

- 对网站的开发人员进行安全编码方面的培训,在开发过程避免漏洞的引入能起到事半功倍的效果。

- 请专业的安全研究人员或安全公司对架构网站的程序和代码做全面的源码审计,修补所有发现的安全漏洞,这种白盒安全测试比较全面、深入,能发现绝大部分的安全问题。

- 在网站上线前,使用Web应用漏洞扫描系统进行安全评估,并修补发现的问题;在网站上线后,坚持更新并使用网站安全监测系统,对整站以及关键页面进行周期和实时监测,及时消除发现的隐患。

- 采用专业的Web安全防火墙产品,可以在不修改网站本身的情况下对大多数的Web攻击起到有效的阻断作用,绿盟科技提供了功能强大的WAF产品,可以满足用户在这方面的需求。

- 建议网络管理员、系统管理员、安全管理员关注安全信息、安全动态及最新的严重漏洞,特别是影响到Web站点所使用的系统和软件的漏洞,应该在事前设计好应对规划,一旦发现系统受漏洞影响及时采取措施。